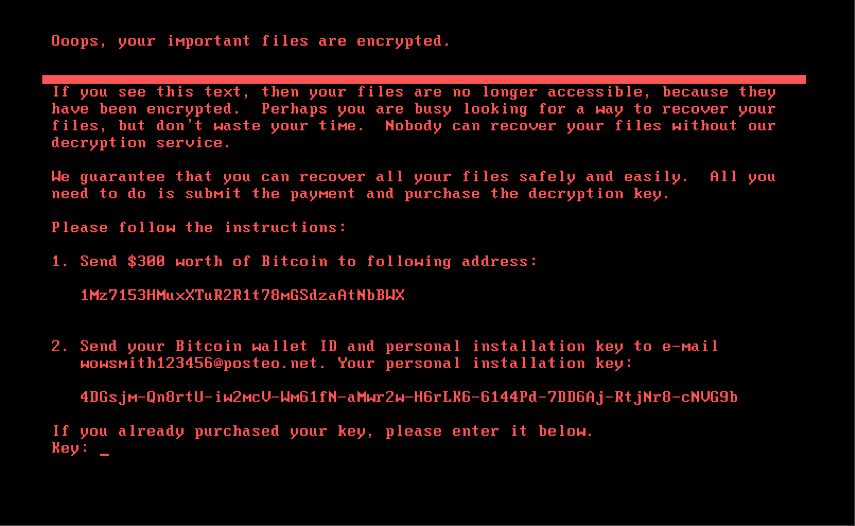

Nous allons faire le point sur les différentes techniques de cyber-attaques qui ont eu lieu cette année 2018. N’oublions pas que 8 français et entreprises sur 10 ont déjà été victimes d’une cyber attaque, vous êtes donc très sûrement dans le lot (encore maintenant ?). Ransomware, malware, cryptolocker, phishing, DDOS, nous allons voir ça de plus près …

Les entreprises victimes de cyber-attaques

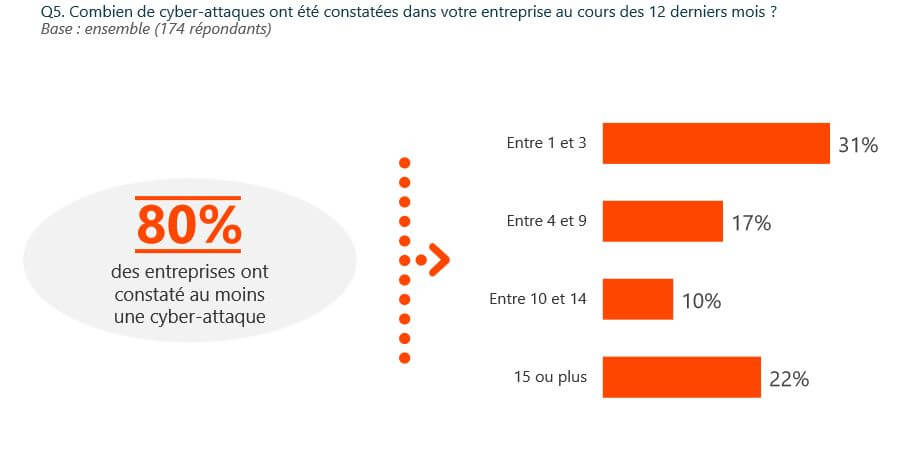

Commençons par les entreprises et posons le décor sans plus attendre : 80% des entreprises ont déjà subi au moins une cyberattaque pendant cette année 2018. Rappelons que certaines cyberattaques peuvent avoir que peu d’incidences dans certaines entreprises ou littéralement bloquer une chaîne de production.

La sécurité informatique en entreprise est énormément sous-estimée comme nous pouvons le constater. Il est tout à fait possible de sécuriser son réseau informatique ainsi que ces objets connectés sans se ruiner !

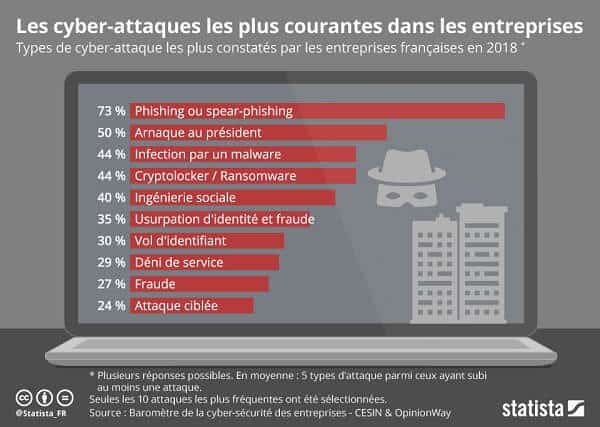

Un nombre très important d’attaques divers et variés touchent les entreprises, en voici le top 10 :

Comme nous pouvons le voir, le spear-/phishing est en pole position, très loin devant les arnaques au président et autre type d’attaque (très variés) . Les hackers utilisent des méthodes très variées, tout est bon pour pirater le système, s’approprier les données voir même les supprimer dans certains cas.

Sophistication des attaques

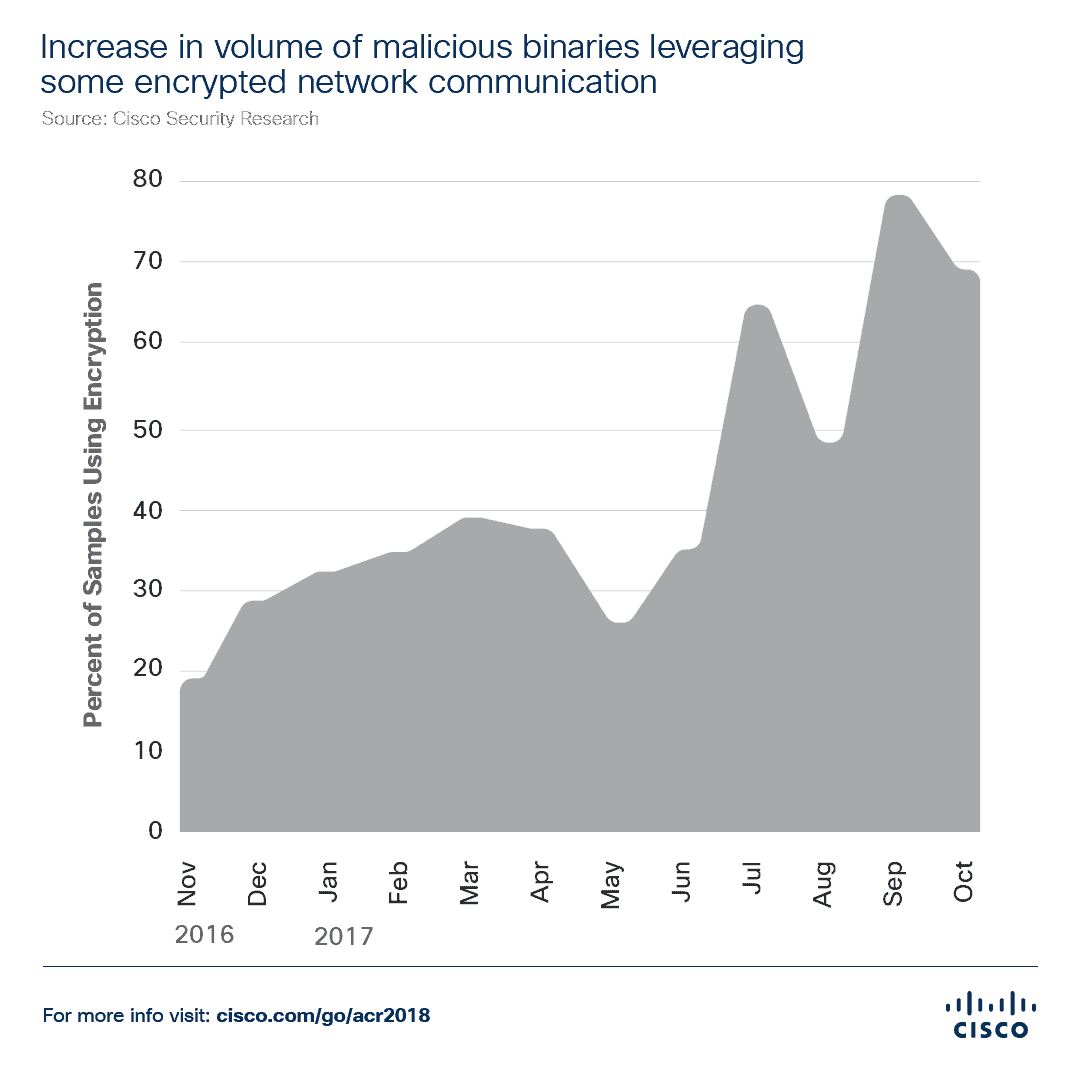

Au fur et à mesure des années, de l’avancée technologique, de la venue du Cloud dans les milieux corporate/particuliers et de méthodes de sécurisation de plus en plus « à jour » (certificat SSL obligatoire pour un bon référencement Google), les hackers ont avancé avec le temps, ont mis à jour leur approche de pentesting (test d’intrusion) et d’attaques en grandeur nature.

Par exemple, l’Arnaque au Président est l’une des attaques issue de l’ingénierie sociale qui est apparue de plus en plus fréquement avec la venu des réseaux, même si elle existait bien avant. Ce type d’attaque est très utilisée et de plus en plus de personnes se laissent avoir car les informations et le comportement de la personne est tel que beaucoup se sentent en sécurité.

De plus, il est important de souligner que la plus part des connexions sont chiffrées. Depuis la venu des certificats ssl gratuit, les hackers utilisent aussi des connexions sécurisés pour extraire (ou détruire) des données à hauteur de 70%. Une fois encore, les hackers s’adaptent parfaitement à l’avancée technologique et plus encore : ils sont toujours en avance.

Menaces par email

L’email est un outil très prisé des hackers qui se place en première position, en utilisant des spams malveillants. Pièce jointe, phishing, autre lien externe, les hackers on recourt à l’email de manière « naturel » afin de viser très précisément leurs cibles. Rappelons tout de même que les campagnes de spams malveillantes ont augmenté depuis la baisse des kits exploit.

Vu que les emails sont les plus utilisés pour attaquer une cible, les hackers ont étendu leurs panels de pièces jointes.

Le format Office bas des records, tel que les fichiers Word, Excel, Power Point, etc … S’ajoute à cela les archives que nous utilisons au quotidien (.zip, .tar.gz, rar, 7zip, etc) en deuxième position. Enfin, les fichiers PDF indispensables (dans nos travails et) dans nos échanges au quotidien …

Comme nous pouvons le voir, ce sont les extensions qui sont le plus utilisées. Avant d’ouvrir une pièce jointe, ou même un email inconnu, vérifier la source ! Même si vous utilisez des sandboxes, n’ouvrez pas vos pièces jointes car des malwares sont crées spécialement pour détourner même ce type de sécurité.

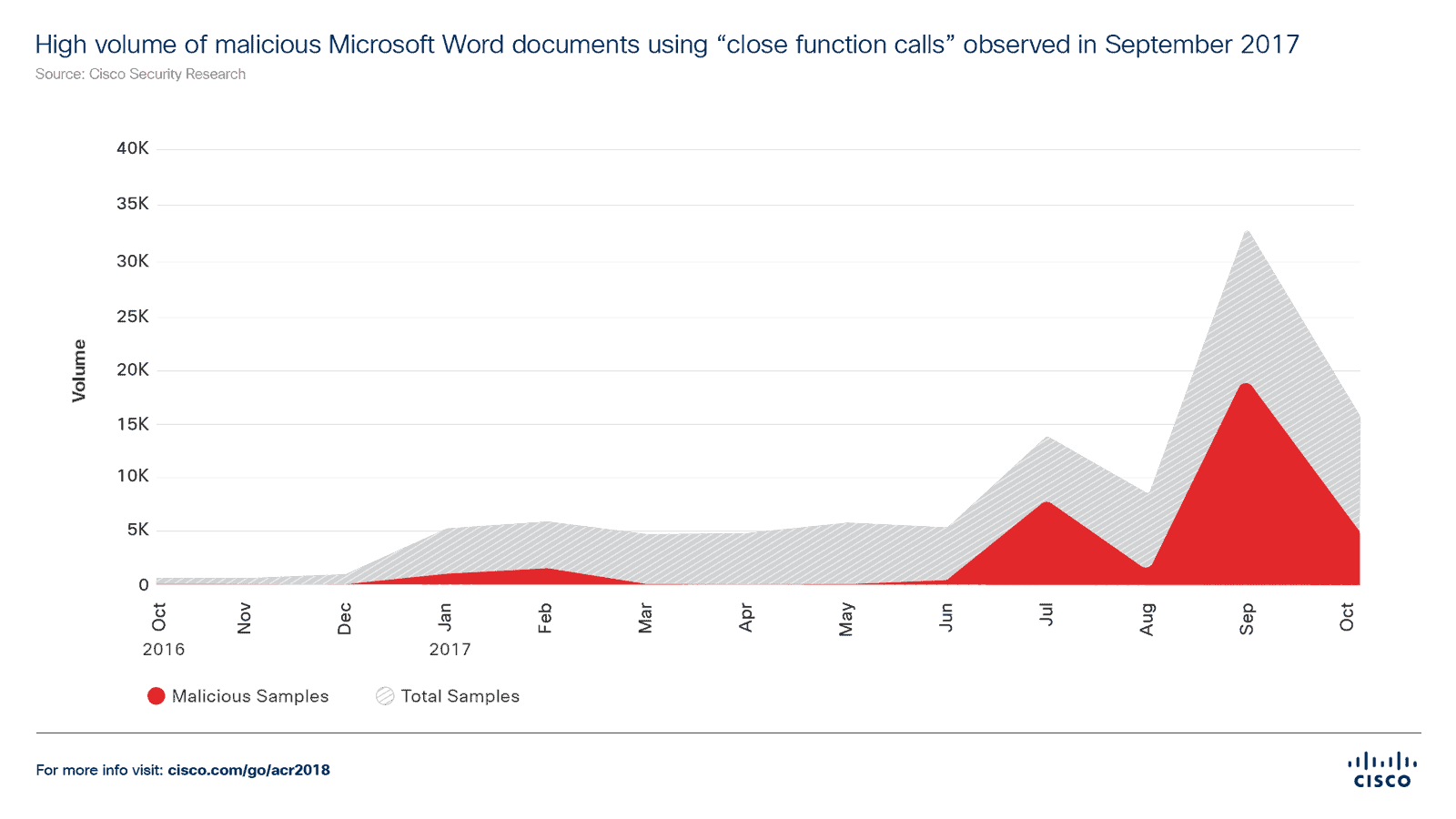

Dans ce graphique, nous pouvons voir les malwares utilisant une faille de sécurité lors de la fermeture d’un fichier Word. Lors de la fermeture (d’un document Word), le malware se répand. Technique extrêmement efficace même dans un environnement « sandboxe sécurisé ».

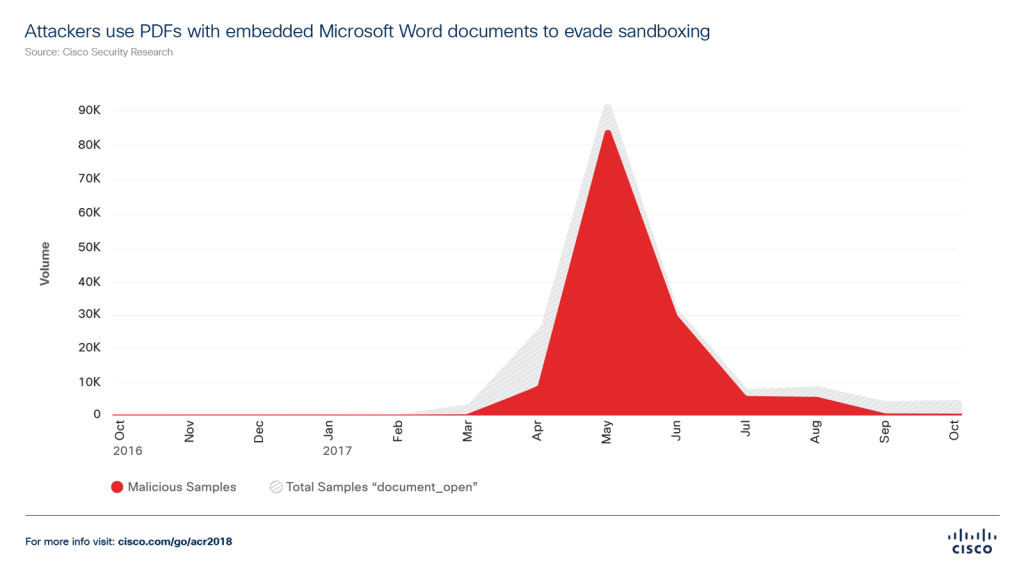

De plus, les hackers sont capables de faire encore plus ingénieux ! Certains types d’attaque, toujours par emails, visent leurs cibles en utilisant le stockage d’un fichier dans un fichier. Petite explication :

- Vous ouvrez un fichier pdf

- A l’intérieur du fichier pdf, un fichier word est stocké afin de vous présenter un « rapport des ventes mensuelles » (par exemple)

- Vous ouvrez ce fichier Word … Le malware se propage

La sandboxe ne vous sécurise pas à 100%, vérifier le destinataire de l’email, n’ouvrez pas obligatoirement un email inconnu et petite astuce : ouvrez vos fichiers pdf/word et autre directement dans Google Doc afin d’éviter d’infecter votre ordinateur et n’ouvrez pas les fichiers stockés à l’intérieur d’un même fichier.

De plus, utilisez une sandboxe axé par rapport à vos besoins et non la moins chère du marché. Le moins chère peut très souvent vous coûter plus chère dans le long terme !

Attaque DDOS

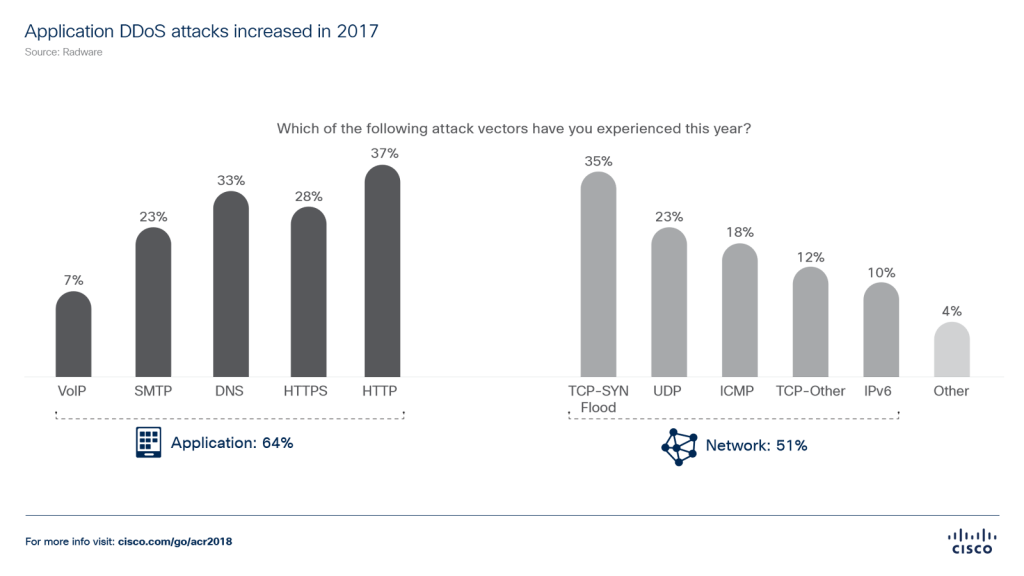

Les attaques par déni de service sont encore et toujours en augmentation sauf que celle-ci ont légèrement changé de cap. De plus en plus d’attaques DDOS sont orientées vers des applications que vers des réseaux. Ce qui veut dire que les hackers se tournent de nos jours majoritairement vers la couche applicative.

De plus, il a été constaté que les attaques DDOS sont de plus en plus puissantes, fréquentes et longues ! Plusieurs rafales d’attaque DDOS sont orientés contre des applications pouvant paralyser entièrement une entreprise et ces utilisateurs. Les attaques DDOS peuvent durer plusieurs secondes, minutes voire plusieurs heures dans certains cas comme nous pouvons le voir ci-dessous.

Les cibles les plus touchées sont celles sensibles au pique de connexion et donc à la disponibilité, tel que :

- Sites internet

- Jeux vidéo multijoueur en ligne

- Applications en ligne

- Opérateurs télécoms

- Boites emails

- Serveur de fichier (FTP)

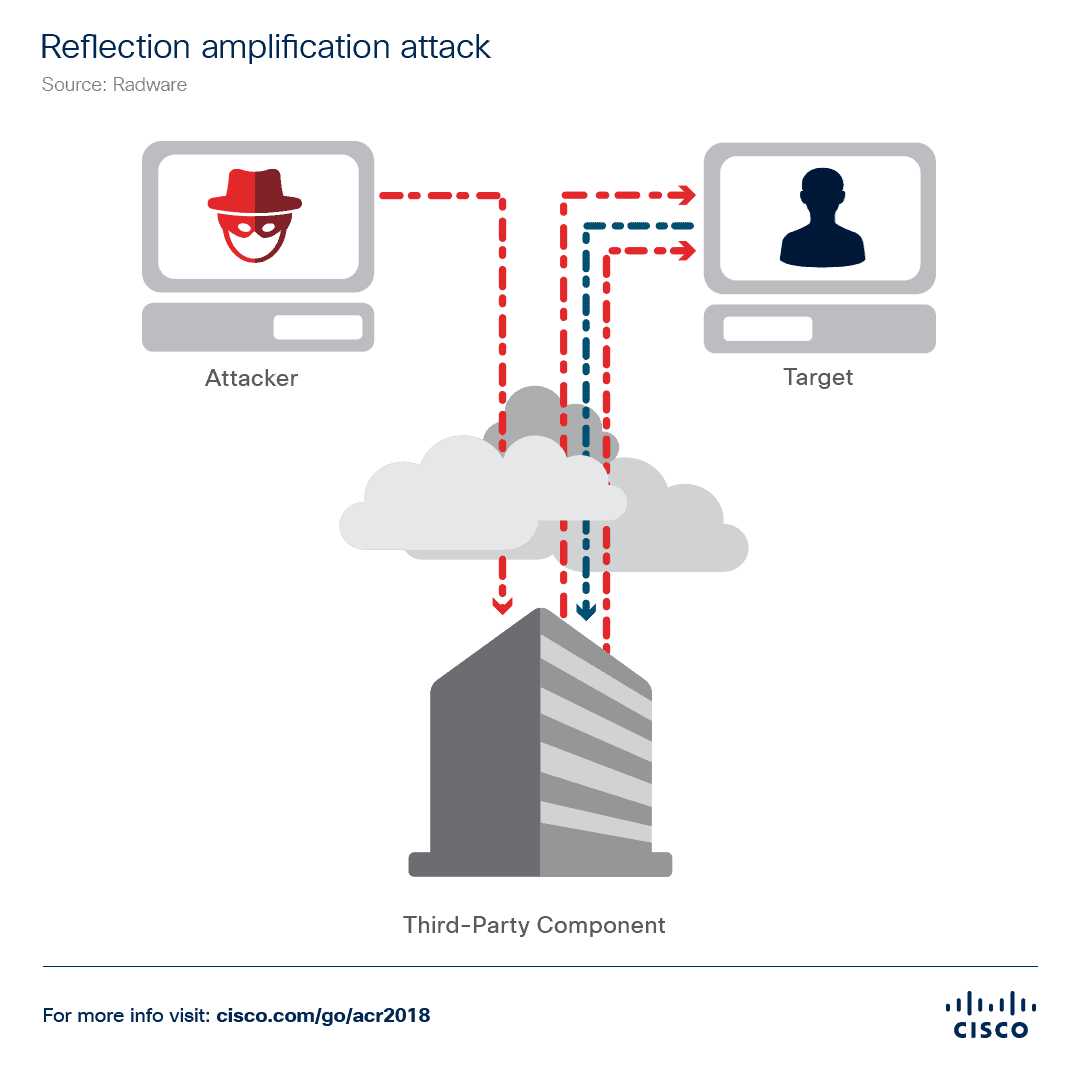

Les attaques DDOS sont donc capables de viser plusieurs ports en même temps et l’avancée de l’IP V6 fait que les attaques sont de plus en plus fortes avec l’utilisation de caches distribués, qui permet à la base d’afficher plus rapidement une page d’un site internet (par exemple). Ce genre d’attaques DDOS est plutôt nommé orienté par « réflexion et distribution ».

Nous avons fait un léger tour d’horizon des différentes attaques assez connues de cette année 2018. L’enjeu majeur pour le futur sera de sécuriser les terminaux des particuliers et des entreprises qui sont tout aussi vulnérables. L’IoT qui sera présenté dans un prochain article est lui aussi victime d’énormément d’attaque, l’avancée d’internet et des objets connectés fait que nous sommes de plus en plus enclins à utiliser des terminaux connectés à internet sans aucune sécurité.

Que pensez-vous de cet article ? Avez-vous des commentaires ? Nous serons ravis de vous lire ! 👋🏽

Source : OpinionWay, Cisco, Silkhom, Microsoft, Statista

Information 🔥

Vous souhaitez en savoir plus concernant la cyber-sécurité ? Ou vous souhaitez rendre votre entreprise plus cyber-résiliente et vous prémunir des cyber-attaques ? 👾

Découvrez notre rapport téléchargeable gratuitement avec des étapes pratiques à réaliser afin de faire tendre votre entreprise vers la cyber-résilience : https://ab-agency.net/cyber-securite-cyber-resilience ✅